Ah Netentreprises, quelle blague ce site…

Rien  En fait le truc est tellement mal codé qu’aucun soft n’arrive à savoir qui fait quoi côté champs

En fait le truc est tellement mal codé qu’aucun soft n’arrive à savoir qui fait quoi côté champs  Jamais vu ça ailleurs, le GG.

Jamais vu ça ailleurs, le GG.

(╯°□°)╯︵ ┻━┻

Euh si t’as des champs texte libre dans KeePass, après je n’ai jamais utilisé ce genre de fonctions mais il doit y avoir un moyen de s’en servir pour un site…

Pour chromeIPass : https://github.com/pfn/passifox/blob/master/documentation/chromeIPass.md#37-fill-in-additional-values-via-string-fields

J’avais jamais vu ça, merci

Corrigé (ainsi que le « t » manquant à « rempli »). Merci.

Avec la méthode de l’auto type tu peux tout à fait faire ça avec keepass.

Par exemple ce que j’expliquais hier avec la séquence pour la connexion depuis putty puis sudo puis bash :

{USERNAME}{ENTER}{DELAY 1000}{PASSWORD}{ENTER}{DELAY 500}sudo su - ********{ENTER}{DELAY 500}bash{ENTER}

Si vous arrivez à le faire fonctionner avec Net Entreprise, GG. (le prob c’est pas juste les champs supp, c’est la façon dont ils sont codés. Les softs arrivent pas à les voir).

Ça fonctionne, par contre c’est super chiant à utiliser.

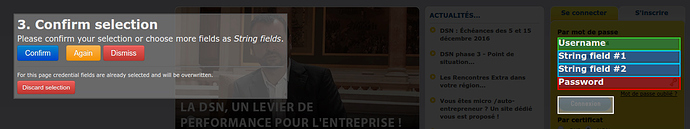

Sélectionner les champs supplémentaires (ici avec chromeIpass):

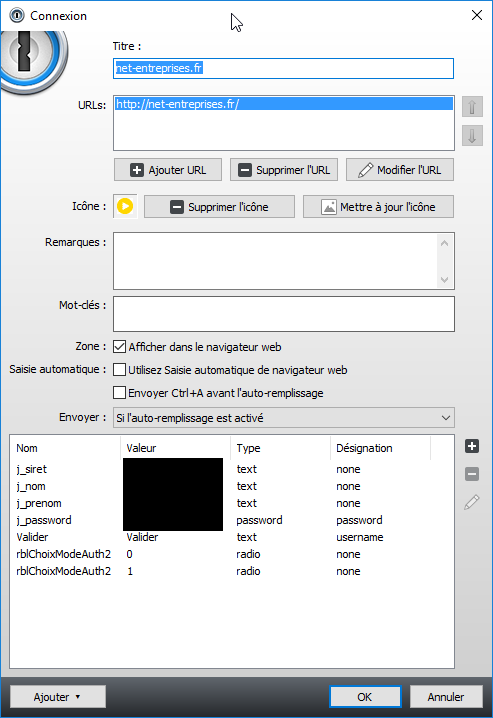

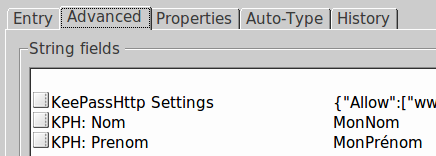

Renseigner les champs dans keepass (il ne sait pas détecter les valeurs tout seul quand on remplit le formulaire, contrairement aux login / mdp):

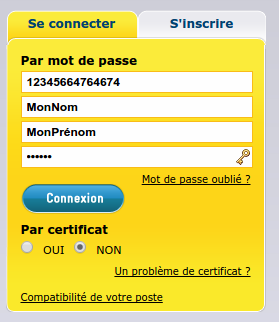

Et tout est rempli quand j’ouvre la page:

Avec KeePass seul j’arrive à remplir les champs, par contre les cons n’ont pas implémenté le {enter} qui valide le formulaire. Et évidement le bouton “Connexion” n’est pas celui sur lequel on se trouve après un {TAB}. Du coup on peut remplir le formulaire, mais pas le valider automatiquement…

Et en mettant deux {TAB} ? ^^

Oh merde, je viens de regarder le html du truc… j’aurais pas du

testé. non approuvé. même 3

Comme tu en as parlé, j’ai regardé aussi.

C’est pas franchement joli. En plus on peut même pas utiliser « password » comme mot de passe…

Cool, je regarderai ça.

Y’a pas d’inquiétude sur la sécurité de google drive ? (je m’en suis jamais servi pour stocker des fichiers un tant soit peu sensibles, du coup je me suis jamais penché sur ce détail)

Dans tous les cas, ton fichier de password est théoriquement non déchiffrable. Seul le mot de passe maître permet de le dévérouiller et d’en afficher le contenu (ce qu’explique l’article d’ailleurs).

Pour la petite histoire, après avoir fait cet article, je suis parti principalement sur keepass, parce que 1password est clairement pas pratique sous windows/android.

Il manque pas grand chose pour que je passe a 1password, qui évite d’oublier le fichier ou la clé avec la base de mot de passe (et je suis très étourdi)

Je regarderais très vite vos suggestion pour 1p et keepass mais la, je suis pas en état de trop réfléchir (sauf avec un miroir :p)

Maladie powered

Avant tout : félicitations pour cet article. C’est réellement pas évident d’arriver à être aussi exhaustif et d’arriver à rester clair sur les termes et les idées qui se cachent derrière ce jargon parfois pas trivial. Merci aussi d’avoir pris soin de respecter l’usage des mots

en ce qui concerne le chiffrement et le décryptage. Pour décryptage, quand on me demande d’expliquer je dis souvent « c’est casser un chiffré quand on connait pas la clef, quand on est un méchant quoi ». Vous avez fait un boulot énorme et je ne peux que saluer l’initiative. Comme

promis, voici mes petits retours (désolé, je fais mon inspecteur des travaux finis) :

-

En ce qui concerne le passage « chiffrement du mot de passe sans clé », c’est un léger abus, parce que chiffrement implique une clé. Pour être plus précis, lorsque l’on parle de fonction de hachage il s’agit en réalité d’un calcul d’une empreinte. L’analogie avec les empreintes digitale fonctionne parfaitement. Les rainbow tables sont comme les bases de données des enquêteurs de série américaines. Et sans cette « base de données » on ne peut trouver l’individu à partir de son empreinte, alors qu’à partir de n’importe quel individu on peut facilement obtenir son empreinte. La « valeur » intéressante d’une fonction (hachage) réside dans le fait qu’elle est unidirectionnelle.

-

Pour les exemples, il vaut mieux utiliser sha2 ou sha3 plutôt que md5. La fonction de hachage md5 a des biais et une collision a déjà été trouvée et la recherche de seconde pré-image de md5 est cassée. La seconde pré-image = trouver un clair qui haché donne le même résultat qu’un haché connu. Exemple : md5(toto) == md5(foo)

Les fonctions de hachage sha2 et sha3 sont pour le moment jugées sures (référence annexe B du RGS de l’ANSSI) -

Pour le strip de xkcd, ile ne vantent pas la combinaison de plusieurs éléments afin d’obtenir un mot de passe, mais plus l’idée d’une « pass-phrase », c’est-à-dire un mot de passe long, sans forcément impliquer une écriture hax0r mais de jouer sur la longueur. Cela dit, leur calcul sur l’entropie (qualité de distributivité des entrées) est faux

Néanmoins, j’ai tendance à privilégier leur proposition qui est de mon point de vue la plus facile à retenir tout en rendant le cassage plus chiant. (Je pense pas être très clair mais si je m’épanche encore je vais être encore moins clair)

Néanmoins, j’ai tendance à privilégier leur proposition qui est de mon point de vue la plus facile à retenir tout en rendant le cassage plus chiant. (Je pense pas être très clair mais si je m’épanche encore je vais être encore moins clair) -

À propos de keepass, je regrette (c’est le seul point qui m’a fait buter dans l’article) que vous ne parliez pas de passphrase sur la base de données de mots de passe. C’est LA chose à faire, si l’on veut déposer sa base de données (Database.kdbx) sur une plateforme d’hébergement de type Drpbox/Hubic. Aussi, je me permets de soulever une autre possibilité que les gens ignorent trop souvent : davfs. Keepass sous window (si je ne m’abuse) embarque le système de fichier davfs et donc, si on a un serveur web https où on peut ajouter du davfs, le partage du fichier de base de données de keepass est bien plus aisé (des clients davfs existent pour iphone et android). Enfin, pour ceux qui utilisent keepass, et sont sous linux, je ne peux que vous inviter à vous pencher sur kpcli, ouais, keepass en CLI :).

-

Enfin, il y a un autre type de mouture des gestionnaires de mots de passe style keepass mais sans base de données et donc sans le problème de centralisation, qui permet à partir d’une passphrase de générer les mots de passe.

L’avantage : pas de base de données de mot de passe à copier/backup

L’inconvénient qui est très important : répudiation de mot de passe. Référence : 4 fatal flaws in deterministic password managers

Pour les utilisateurs de Linux comme moi, l’intégration de LastPass fonctionne très bien. Il faut saluer l’effort multiplateforme qui est fait. Je suis d’accord avec @Cafeine sur le fait que le rachat n’est pas top, mais pour les utilisateurs du pingouin qui ne veulent pas se prendre la tête avec KeePass, c’est une bonne alternative malgré tout.

Faut pas hésiter justement! Même si j’ai pas mal d’expérience en formation (informatique), je débute dans l’écriture et je remercierait jamais assez @Faskil et @Cafeine d’accepter le travail de réécriture que je leur impose ![]()

Aussi bien dans le fond que dans la forme, il ne faut pas hésiter a être critique donc ![]()

J’avoue. Je voulais expliquer de manière succincte les solutions techniques dispo pour protéger un mot de passe et le chiffrement en est une. Et la transition avec les algorithme de hachage est gonflée certes mais est, je pense, plus facile a comprendre. Mais j’ai tordu un peu la réalité ![]()

J’ai utilisé md5 comme exemple car c’est le plus simple a trouver en rainbow tables et sites web qui permettent de retrouver un mot de passe. Comme on était pas sur un article concernant l’algorithme de hachage a choisir pour votre fichier de mot de passe, c’était assez safe ![]()

Hum, je suis pas sur de comprendre: tu veux dire qu’il faut impérativement utiliser une passphrase pour verrouiller la base keepass?

Si c’est ca, je vais répondre a la normande: ca dépend. Perso, je n’arrive pas a mémoriser une passphrase (genre « J’ai une toyota et elle est fantastique ») car je vais avoir tendance a mettre automatiquement des espace et autres caractères a la con. Et me mélanger les pinceaux. Je préfère la solution de type « GZDauphin42AlysNvidia », même si c’est moins long et donc, par essence, moins sécurisé.

Et du coup, pourquoi conseiller une passphrase que pour keepass? c’est pas possible pour les autres logiciels?

@Faskil et/ou @Cafeine ont rajouté un paragraphe sur le sujet, notamment concernant lesspass. J’avoue qu’en faisant l’article, mon but était de tester les solutions de stockages de mot de passe, j’ai pas pensé a explorer cette voie la ![]()

Un grand merci pour ton retour en tout cas ![]()

Geekzone, ou l’apprentissage a la cool de l’écriture ![]()

Pour l’histoire de rachat de LassPass, pourquoi pas, mais à ce moment là on arrête aussi d’utiliser Chrome, Mac OS/iOS, Windows, Signal (racheté par Twitter), etc… Au-delà de ces considérations subjectives je pense que, techniquement, 1Pass ou LastPass se valent. C’est dommage de ne pas en avoir parlé dans l’article « parce qu’on n’aime pas bien », mais c’est déjà un article assez long donc pour quoi pas.

LessPass est a proscrire, comme je l’expliquais dans un autre thread le développeur principal est un débutant de la cryptologie et au moins déjà une faute majeure d’implémentation a été détectée. Tout le monde débute un jour, c’est comme ça qu’on apprend, mais il faut le dire et ne pas distribuer son logiciel comme étant sûr alors qu’il ne l’est pas.

Dans Keepass, ne pas oublier d’activer le « Two channels auto-type obfuscation »:

Cela permet de flouer les keyloggers et « surveilleurs de presse-papier » pour qu’ils n’aient pas accès au mot de passe en entier (détails ici: http://keepass.info/help/v2/autotype_obfuscation.html). Je n’ai pas trouvé d’options pour activer cette option par défaut dans chaque entrée de KeePass

Je ne suis pas d’accord. Les droits demandés par LastPass ou dashlane ne sont pas acceptable.

A la base, j’avais prévu de faire un comparatif entre 1password & Keepass mais c’est @Cafeine qui m’a signalé l’existence de dashlane. Et j’ai trouvé le soft windows vraiment bien fait, surtout niveau intégration. Par contre, les droits demandé par l’appli android sont débiles et quand j’ai entendu parlé de lastpass, c’est la première chose que j’ai vérifié… D’ailleurs j’ai une clé lastpass d’un an via le humble bundle ![]()

Hum je comprends que ça soit une « sécurité » en plus mais… quel intérêt? Si tu as un keylogger sur ton pc, le pirate connait déjà ton master password donc euh… dafuq? Pour le presse papier, c’est peut être un peu moins pire mais ta machine reste compromise, donc c’est plutôt mauvais.

Du coup, je pense que j’ai raté un détail et je veux bien plus d’infos car je ne vois pas l’intérêt…

On en apprends tous les jours!