Bon, j’ai pas tout compris, c’est pas faute d’essayer, mais j’ai vraiment des lacunes en réseau et y’a des concepts que je capte pas… merci en tous cas de prendre du temps pour moi ![]()

Aujourd’hui :

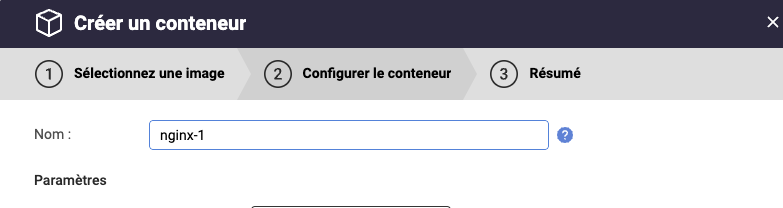

- J’ai des IPs différentes sur chacun de mes services, services qui tournent dans des containers sur le NAS, qui a une IP fixe (

192.168.0.10). - Mes services vont de

192.168.0.201à192.168.0.2XX, ils ont des IP fixes que j’ai définies dans chaque container. Ça fonctionne bien, RAS de ce côté, je tape donc sur mes services en allant surhttp://192.168.0.2XX:port. - Mon Pi Hole n’est pas mon serveur DHCP, je n’ai pas vraiment réussi à aller jusque-là, j’ai donc laissé mon routeur en serveur DHCP (ce qui ne me dérange pas vraiment puisque je peux y faire ce que je veux).

La Livebox qui fournit la fibre elle, n’a qu’une plage d’IP restreinte à une seule IP, que j’attribue au [stroke]NAS[/stroke] routeur Archer directement (un truc que j’ai vu sur le net, je sais pas si c’est vraiment une bonne idée, j’me dis que comme ça rien d’autre ne peut se voir attribuer une IP s’il tape sur la livebox).

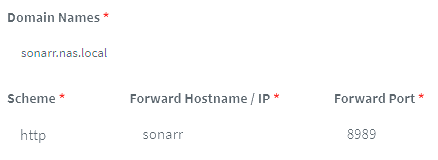

Rapport à cela, sur le Pi-Hole, j’ai ajouté mon premier local DNS, qui tape sur l’ip dudit service. Exemple :

service1.local / 192.168.0.201

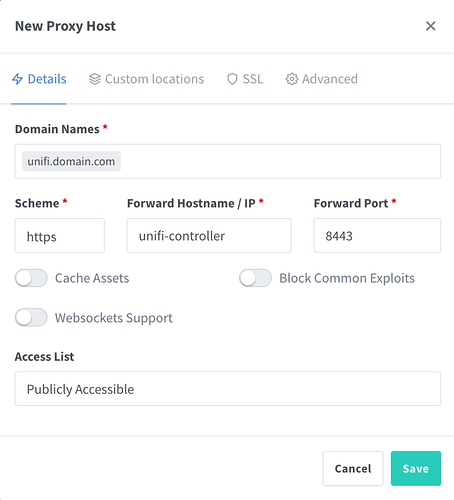

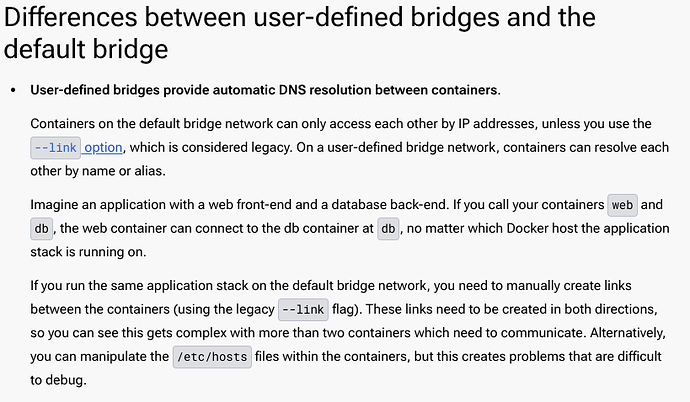

Je vois pas bien le concept après. J’ai essayé d’ajouter un proxy host dans nginx (mais du coup j’ai… ajouté service1.local sur cette même ip ??), mais ça marche pas du tout…

Qu’est ce que je rate ?