Tu parles bien d’un secondary DNS délivré par ton serveur DHCP ?

Normalement c’est suffisant.

Ok, vu que j’ai été surpris, je l’ai immédiatement mis et reboot le serveur, et mon windows ne l’a pas reconnu mais me donnait quand même le web… on verra quand j’y retournerai, dans une 10aine de jours #vacances

Merci !

Salut,

Vous vous souvenez de moi ?

Me revoilà. J’essaye de mettre en place Wireguard sur le NAS, j’ai une super question.

Pour rappel, mon NAS a une IP en 192.168.0.10

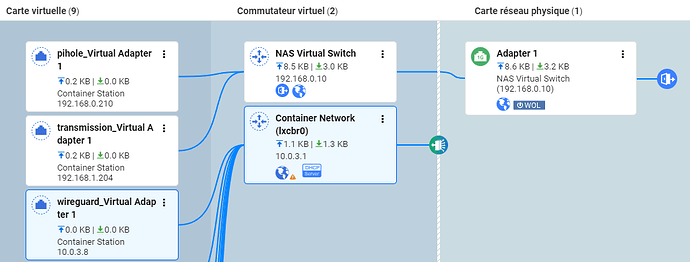

J’ai deux commutateurs dedans :

-

Un switch virtuel avec une ip en 192.168.0.10 (?) dans lequel j’ai le PiHole (que j’ai désactivé, le NAS a pas les épaules pour, faut que je me trouve un petit Rasp btw), et un test pour transmission (le soft).

-

Un « Container network » en 10.0.3.1 qui fait DHCP vers l’ensemble de mes services qui sont du coup en 10.0.3.x.

Dedans j’ai ajouté un container pour Wireguard, qui est du coup 10.0.3.8.

Dans le wg0.conf, faut mettre quoi comme IP pour le serveur Wireguard ? 10.0.3.8 ? 10.0.3.1 ?

Car là actuellement en suivant un tuto, j’ai mis une IP interne non utilisée mais évidemment ça ne fonctionne pas (10.13.13.1/24).

Edit : j’ajoute l’image du réseau fourni par l’interface QNap :

J’aimerais comprendre comment c’est supposé fonctionner avant de balancer des IP aux pifs ![]()

Merci !

Moi aussi j’ai une super question : c’est quoi le but ? (j’ai pas relu tout le thread, sorry)

J’imagine que c’est pour que des clients externes au NAS puissent accéder aux autres services hébergés sur ton NAS ?

En l’occurrence sur ton NAS, la seul porte d’entrée est via le réseau 192.168.0.0/24, il faut donc que le conteneur Wireguard ait une interface + IP dans ce réseau. Ça sera l’IP serveur du conteneur Wireguard.

Après il faut que tu définisse un réseau dédié pour le VPN avec la première IP du range allouée à l’interface wg0 (exemple : 10.13.13.1/24). C’est ce qui permettra de définir les peers client afin de pouvoir monter les différents tunnels entre les clients et le serveur dans ce réseau dédié.

Les étapes ci-dessus sont le minimum syndical pour qu’un client puisse monter un tunnel avec l’instance Wireguard. Cela dit, ça ne permet aux clients l’accès qu’à ce conteneur exclusivement pour l’instant.

En effet, pour que les clients Wireguard puissent accéder aux autres conteneurs, il faut rajouter d’autres briques réseau plus « classiques » :

- Pour accéder au réseau 192.168.0.0/24, il faut soit faire un NAT des clients en 10.13.13.x vers l’IP du conteneur Wireguard en 192.168.0.x, soit que toutes les machines en 192.168.0.x aient une route du réseau 10.13.13.0/24 (avec pour gateway l’IP du conteneur Wireguard en 192.168.0.x)

- Pour accéder au réseau 10.0.3.0/24, il faut que le conteneur Wireguard ait également une interface + IP dans ce réseau. Il faut également, comme pour le réseau 192.168.0.0/24, soit faire un NAT des clients en 10.13.13.x vers l’IP du conteneur Wireguard en 10.0.3.x, soit que toutes les machines en 10.0.3.x aient une route du réseau 10.13.13.0/24 (avec pour gateway l’IP du conteneur Wireguard en 10.0.3.x)

En complément, dans la conf des clients wireguard il faut évidemment déclarer les réseaux auxquels ceux-ci doivent avoir accès, i.e. 192.168.0.0/24 et 10.13.13.0/24.

Bien entendu, pour que des clients externes au NAS dans le domaine publique accèdent au VPN, il faut qu’il y ait un NAT sur ton routeur internet qui redirige IP Publique + Port Wireguard vers IP Privée 192.168.0.x + Port du Serveur Wireguard.

J’espère que c’est assez clair…

Le but c’est simplement de pouvoir taper sur les instances de mes services en *arr depuis mon smartphone, rien de plus.

Je regarderai à tête reposée ton post, merci des infos en tous cas ![]()

Tu veux dire que tu utilises pas LunaSea?

Ben, si, mais Lunasea ne fait que référencer des adresses locales, me trompe-je ?

Ouiiii

Donc il faut que je puisse taper sur les adresses locales depuis l’extérieur ![]()

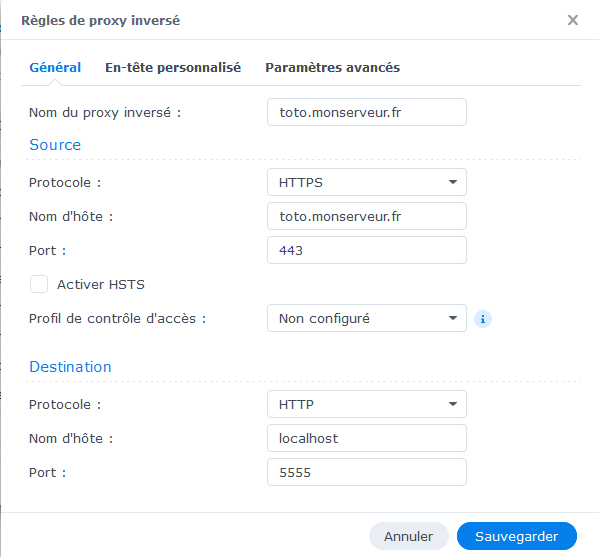

Avec un reverse proxy, non ? C’est ce que je fais sur le Syno, ça fonctionne bien.

Sans VPN du coup ? Le reverse proxy, je l’avais mis en place via le pihole, mais le NAS n’est pas assez costaud et le truc tombe sans cesse. J’avais donc des adresses en *arr.nas.local, mais rien d’accessible depuis l’extérieur ?

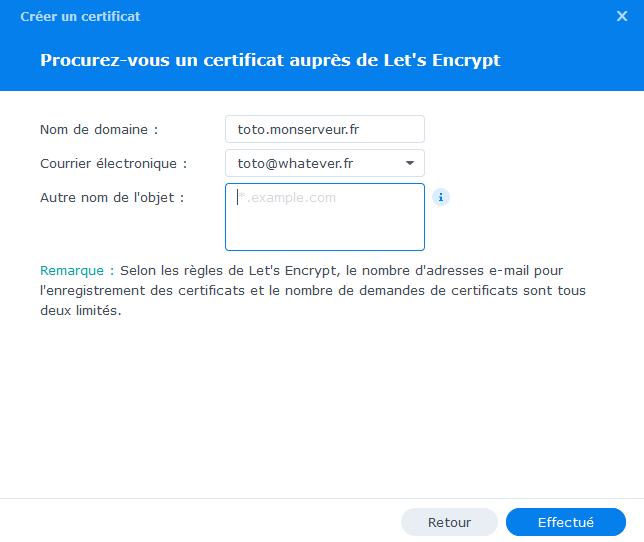

non je n’utilise pas de VPN, sur Syno le reverse proxy est déjà implémenté dans le système. Je me créé un DNS sur No-IP qui pointe sur l’IP publique du nas et le fait pointer sur l’adresse locale du service que je veux rendre accessible de l’extérieur. Ca fonctionne très bien sur les services Docker.

je déclare ensuite le DNS dans Let’s Encrypt et voilà.

De ce que j’ai retenu dans ce qui a été dit plus haut, c’est qu’en faisant cela, on expose le NAS sur le net quoi qu’il arrive et on peut devenir la cible de divers « parseurs » qui peuvent attaquer le truc. Comme je suis une triple buse, le niveau de sécu du NAS doit être environ proche du néant, et il me semble avoir retenu que le moyen le plus safe pour attaquer son réseau de l’extérieur, c’était via un VPN.

Me trompe-je ?

C’est bien ce qu’il me semblait, mais c’est toujours bien d’avoir du contexte. Ca peut potentiellement influencer la réponse.

Nope. L’usage d’un VPN permet de réduire grandement l’exposition. Surtout que dans ton cas l’usage est restreint à ton utilisation seule, donc pas besoin que ce soit exposé aux 4 vents.

Tu as essayé QVPN (le service intégré à QNAP) ?

Il gère Wireguard a priori.

Je n’ai jamais testé personnellement, je ne gère pas mon VPN sur mon NAS.

Tu as aussi deux autres type de solutions dont j’avais parlé plus haut :

- Un tunnel Cloudflare via leur service Zerotrust. (exemple tuto ; ne pas oublier la partie sur l’authentification).

- Un service zerotrust de type Tailscale. (tuto ici aussi).

L’inconvénient de ces solutions est que tu dépends de ces fournisseurs.

Le container Wireguard est sans doute une bonne option également mais j’ai zero expérience sur cette solution.

edit : tu as aussi pivpn mais elle n’est plus maintenue.