Chez RedHat ils parlent de 8-19% sur les bases de données transactionnelles temps reel (ici) et 3-7% sur de l’analytique et java. Ca promet des semaines fantastiques au boulot.

Bon comme supposé ce matin j’avais raté le truc mais la KB s’est bien installée cette nuit. W10 à jour.

Firefox à jour aussi.

Plus qu’à suivre les évolutions du bordel.

A noter que depuis l’installation de la mise à jour windows, les pilotes setpoint de ma souris du boulot (sans lesquelles elle n’a pas de clic milieu donc est à peu près inutilisable) redémarrent en boucle toutes les 5 minutes.

C’est peut-être une coincidence, je ne sais pas si vous avez le même comportement chez vous ?

Tiens je me demande si ça va impacter le monde du mainframe. A priori les processeurs ont les mêmes architectures, mais l’OS est tellement particulier et le temps machine tellement important que je ne sais pas ce qu’IBM va faire…

Les application sientifiques avec de grandes quantités de mémoire nécessaire pour des calculs typiquement matriciel seront impacté vous pensez ? j’ai des simulations planifiés qui doivent prendre environ 4-5 jours de temps machines . ça risque de déborder à 7-8 jours ?

Ce qui semble le plus ralenti ce sont les appels au kernel, et donc typiquement les IO. Sur du calcul en mémoire ça ne devrait pas avoir trop d’impact. La page Redhat que j’ai link plus haut donne quelques exemples.

Je viens de voir que sur une de mes machines linux, je peux mettre a jour le microcode du CPU dans une version du 7/7/2017.

Je vais surveiller dans les semaines a venir si une nouvelle MAJ m’est proposée.

Je viens d’installer la KB4056892 et d’effectuer les opérations de contrôle décrites ici.

Il semble que ma protection ne soit pas complète, Microsoft n’était pas sensé fournir les updates pour le firmware ? Ayant acheté mon PC chez Materiel.net je n’ai pas vraiment l’impression d’avoir un device OEM vers lequel me tourner.

Ca donne quoi chez vous ?

EDIT: Je viens d’aller vérifier sur le site du constructeur de ma carte mère il n’y a pas de version du bios récente à télécharger.

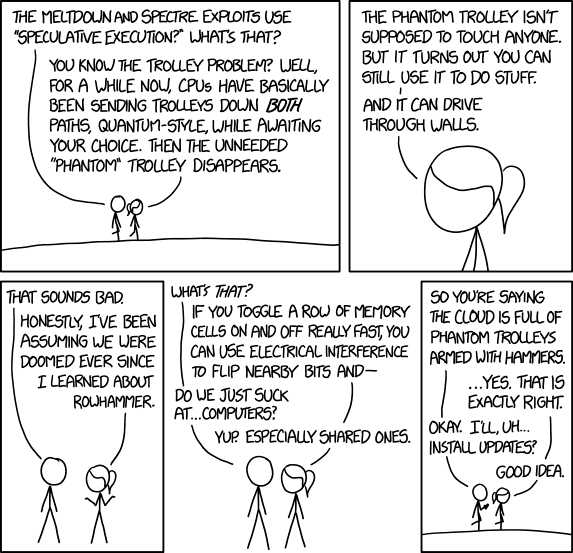

Le blog Raspberry Pi propose une explication simple à comprendre, même sans formation technique. C’est assez bien fait si vous voulez comprendre pourquoi certains procs sont vulnérables et pas d’autres.

Apres avoir lu plein de trucs sur le sujet, après avoir écouté le podcast de vulgarisation meltdownSpectrienne Torrefaction #33 ( ) , personne ne réagit sur le fait que, bien que ultra grave, cette faille de sécurité reste locale. Et encore heureux!

) , personne ne réagit sur le fait que, bien que ultra grave, cette faille de sécurité reste locale. Et encore heureux!

C’est ultra important et ça veut dire qu’un serveur physique (pour les machines virtuelles, c’est différent), non patché, traînant sur Internet, ne risque pas grand chose a partir du moment ou il n’y a pas un administrateur qui fait une connerie - lancer un logiciel exploitant une des failles spectre ou meltdown. Bon ok, le serveur se fera peut être POWNZ un jour ou l’autre, mais ça sera pas via cette faille: Il faut une faille de sécurité remote (exploitable à distance, donc) pour tenter d’exploiter une faille spectre/meltdown. Un mot de passe de merde sur un utilisateur lambda suffit hein, donc faites gaffes a vos mots de passe, mais il faut quand même un accès local pour exploiter ces failles.

Ca veut dire quoi?

A. Pour les utilisateurs

Les risques de se chopper une merde sont fondamentalement les mêmes qu’avant, c’est juste que la merde est beaucoup plus dévastatrice en terme de vol de données.

Les vecteurs d’infections sont les mêmes, donc:

- EMails (et surtout les attachements)

- Web, via pubs de merde et/ou scripts de merde

- Téléchargements, légaux ou pas.

Mais au tout début de l’alerte, le vulgum pecus est pas du tout rentable, il faut plutôt viser les grosses boites (parce que le momentum de mise a jour est super lent) et les PME (parce que pas de sysadmin, ou débordés, donc mise à jour plus tard)

J’ajouterais que les BOX internet, bien que souvent basés sur ARM, ne risque pas grand chose non plus, voir le point B.1.

B. Pour les administrateurs

-

Un serveur physique est beaucoup moins vulnérable qu’un serveur virtuel (cf plus bas) et, pour un admin qui connait son taf, il n’y a que deux vecteurs possibles à mon sens:

Remote exploit (cf sysadmin debordé, pas le temps d’update, blabla - ou alors 0day, et c’est pas d’bol)

Téléchargement d’un soft (légal ou pas) et le site et/ou le téléchargement contient une charge virale (normalement, un admin ne devrait pas télécharger sur un serveur mais…) -

Pour la virtualisation, il faut distinguer deux cas. En effet, l’un des gros intérêts de la virtualisation est de mettre en place des services informatique avec une isolation très fortes entre les services , puisque c’est deux machines « virtuelles » différentes. Si on a un serveur de mails et un serveur de fichiers, et que le serveur de fichier se fait POWNZ par un virus, normalement le serveur de mails est safe, puisque sur une machine virtuelle différente. Ben plus maintenant. Avec Meldown et Spectre, il suffit de POWNZ une machine virtuelle pour avoir (théoriquement) accès à l’intégralité des machines virtuelles hébergée par la machine physique.

Ca amène donc a deux cas de figures:

C’est toi qui gère ton serveur physique de virtualisation: On en revient aux mêmes risques que pour le point 1 du serveur physique, donc remote exploit ou boulette XXL, avec un 2eme effet kisskool: 1 serveur virtuel tombe, il emporte avec lui tous les autres.

C’est pas toi qui gère ton serveur physique de virtualisation, donc cloud, SaaS, whatever: Ben la, t’es dans la merde. Genre XXL ++ over 9000. Parce que si toi, tu as les bonnes pratiques (mises a jour, pas de conneries, etc), c’est pas le cas de tout le monde et la moindre machine virtuelle compromise emporte toutes les autres, la tienne comprise.

Alors attention, on est pas dans la compromission généralisé, a savoir une machine virtuelle compromise infecte toutes les autres, c’est juste que le « virus » de la machine compromise peut lire ce qui se passe sur toutes les autres machines virtuelles mais ne peut pas se repliquer sur les autres machines virtuelles (pour l’instant… J’espère que ça n’évoluera pas dans ce sens… )

)

Bilan des courses

Pour les administrateurs, c’est TRÈS grave, parce que l’état de l’art recommande massivement l’utilisation de la virtualisation (pour plein de raisons, et pas que celle que j’ai evoqué). L’impact est mitigé pour ceux qui gèrent eux même leurs serveurs de virtualisation mais il suffit d’une connerie bénigne pour tout péter.

Pour les utilisateurs, c’est finalement peu impactant pour les gens ayant les bonnes pratiques, comme les geekzoniens (mises a jour, ne pas traîner sur des sites de streaming cheloud… oh, wait  ), beaucoup plus embêtant pour les gens qui font nawak sur le net. Mais ces derniers étaient déjà a risques avant, ils augmentent juste les chances de se faire POWNZ, et ce de manière plus dramatique. Le truc, c’est que avant, c’était rarement très grave, et c’était corrigeable, mais désormais, ca peut être grave (ca peut tout récupérer ce qui est en mémoire, donc ton compte des impôts si tu fais tes impôts, ton compte ameli si tu gères tes remboursement secu, que tu utilises un fichier .txt ou 1Password pour tes mots de passe…) et surtout, c’est pas corrigeable de manière définitive (pour Spectre tout au moins), sauf a changer de CPU (qui n’est pas encore en vente)

), beaucoup plus embêtant pour les gens qui font nawak sur le net. Mais ces derniers étaient déjà a risques avant, ils augmentent juste les chances de se faire POWNZ, et ce de manière plus dramatique. Le truc, c’est que avant, c’était rarement très grave, et c’était corrigeable, mais désormais, ca peut être grave (ca peut tout récupérer ce qui est en mémoire, donc ton compte des impôts si tu fais tes impôts, ton compte ameli si tu gères tes remboursement secu, que tu utilises un fichier .txt ou 1Password pour tes mots de passe…) et surtout, c’est pas corrigeable de manière définitive (pour Spectre tout au moins), sauf a changer de CPU (qui n’est pas encore en vente)

@Cafeine & @Faskil parlait de l’importance des mises a jour dans le podcast, c’est toujours vrai, mais on ne peut plus se reposer sur les correctifs de sécurité: il faudra apprendre à faire attention a ce qu’on fait sur Internet. Comme avant, mais version ++.

Désormais, vous êtes à poil sur Internet: Faites attention ou vous marchez, vous risquez de vous pincer très fort!!

Sauf que la, la faille locale peut être exploitée en javascript hein.

Raison de plus pour faire attention ou vous traînez sur Internet

Mais oui, et c’est pour ca que je parle de scripts de merde sur le web, scripts viraux qui existent depuis des millénaires, mais qui n’ont évidemment pas le même impact que spectre/meldown.

Toujours est il que ca me parait plus simple de protéger un interpréteur javascript pour l’empêcher de faire des conneries qu’un exécutable, mais je me trompe peut etre…

Spoiler alert: j’espère que je me trompe pas

Pareil que toi, sauf pour le PCID que mon proc ne supporte pas. Si je comprends bien les mises à jour de microcode n’ont pas encore été toutes mises à disposition par Intel, donc c’est normal qu’il reste des trucs en rouge.

Si j’ai bien compris un microcode peut se mettre à jour de deux façons, via maj du bios/uefi (maj persistente) ou via l’OS tôt dans les étapes de boot (maj éphémère qui disparaît dès que le PC s’éteint). Je ne sais pas dans quelle mesure la solution 2 est mise en place par Microsoft et Intel dans le cas présent.

Après avoir consulté le post des spécialistes, il semble que mon poste soit bien protégé contre Meltdown (CVE-2017-5754) mais pas encore contre une variante de Spectre (CVE-2017-5715), donc bien ce qui était annoncé.

Heu…

![]()

MAIS le vecteur de contamination est plus efficace qu’avant si des petits enfoiros se mettent à pondre des trucs qui exploitent ça. Après je pense que ça sera contré efficacement, mais ça va occuper du monde un moment…

My bad, j’ai lu tout le thread mais j’avais pas fait attention.

En fait, je pense que, aussi bien dans les articles sur GZ et ailleurs, personne n’utilise les mots clés « remote exploit/local exploit », ce que je cherchais quand j’ai écris le post.

Et ca m’a beaucoup surpris, d’ou le post en question

J’ai pas regardé les commentaires dans les autres publications mais pour le moment, tu es le seul a l’avoir dit. Je trouve ca assez surprenant parce que, même si ca ne fait pas tout, les bonnes pratiques de l’utilisation standard de l’informatique nous protège de ce problème.

Spectre et Meldown sont dans un bateau, Lony tombe a l’eau: qu’est ce qu’il reste?

comme pour le minage JS, on risque de retrouver cette merde sur des sites sans scrupule et quand je vois des gens autour de moi clicker sur les « fake bouton » télécharger / regarder  ca promet.

ca promet.

Merci @Cafeine et @LoneWolf pour les explications claires et concises.

Du coup, je regrette cette machine là:

La grande époque…

Du coup, une question: les processeurs IBM sont épargnés, certes? Et puis également: ou en sont les processeurs IBM justement? Que des solutions pour serveurs et super calculateurs?