Tu m’etonnes

Ok mais doit bien y’avoir une doc technique qui mentionne les accès mémoires et qui n’est plus à jour, on verra bien mais j’imagine que des cabinets d’avocats anglo saxons vont trouver des écrits.

En lisant les détails chez Google (merci la news) je m’aperçois que le fix pour Chrome (non-iOS) est optionnel… et bien planqué : chrome://flags/#enable-site-per-process

Merci pour le lien !

Un test de vulnérabilité du browser à Spectre est dispo ici. C’est bloqué par mon anti-virus (Sophos)

En meme temps, si tu dis que ton AV bloque un outil de test de vulnérabilité sur le site d’un conglomérat chinois connu pour certaines pratiques douteuses, il vaut peut-être mieux pas le lancer.

Je suis pas juriste mais je pense que ça va être quand même tendu.

On est face à une faiblesse de conception qui n’empêche pas son bon fonctionnement en condition normale (i.e. intervention d’un tier) et il n’y a pas eu volonté manifeste de tromper les clients.

Ou alors il faudrait prouver que le défaut ait été connu d’Intel et manifestement / sciemment caché.

Quand à la baisse de perf on installe bien des av qui bouffent de la perf. C’est pas pour autant qu’on lance une classe action contre Microsoft.

Pas bloqué ici.

Quand on travaille à la Cogip:

En même temps entre les patch MS qui font crash les machines AMD et les maj de microcode intel qui font reboot au hazard je comprend qu’un admin de parc ne se jette par sur les patch.

Hey, je ne sais pas si c’est possible, mais ayant fortement apprécié le travail de débroussaillage que constitue cet article, et comme on va en bouffer pendant 10 ans, pensez vous qu’on pourrait avoir un update régulier de ce qui ce passe, par les GZ qui gèrent dans le domaine :

- où en sont les patchs, les prochaines gens de procs quand elles sortiront etc etc.

Je sais que c’est un peu osé de réclamer, mais clairement le sujet semble le mériter.

Un grand merci d’avance

Pour faire court, pour le moment, on est en attente.

Les premiers patchs ont généré pas mal de problèmes, des effets de bords cheloud, comme si ça avait été sorti de manière très précipité.

Donc on reste sur les mêmes guidelines qu’avant: Mise a jour régulière de l’OS, antivirus a jour (celui intégré a Win10 est bien) et on évite les sites cheloud. Normalement, votre navigateur web se mets a jour tout seul comme un grand donc c’est géré aussi.

Pas de FUD, mais pas de relâchement non plus: Stay Tuned, Guyz!

Le fix HW arrive pour le second semestre 2018 chez Intel (plus vite que je le pensais), et les patches microcode sont dispo pour les autres.

Après est-ce que les constructeurs (asus, MSI, gigabyte, etc.) mettrons de nouveaux bios à dispo pour tous les anciens modèles de carte-mères ? J’ai un doute non  ?

?

Le micro code peut être aussi chargé par l’OS. (Linux et Windows le font, je suppose que OSX aussi)

Un expert saurait nous faire un état des lieux de la situation?

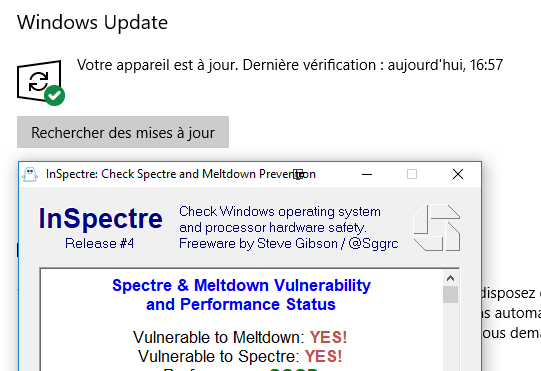

Perso j’utilise InSpectre.exe sur tous les PC de mes proches pour vérifier et il y a souvent une mise-à-jour de BIOS carte mère à faire (pas toujours possible/faisable/simple).

On sait quand sortent des procs définitivement “patchés”? J’entends par là que j’avais cru comprendre qu’une des deux failles était définitivement corrigée mais que l’autre on pouvait corriger que les exploitations qui en étaient faites au fur et à mesure. Or InSpectre.exe n’a pas été patché depuis avril du coup je me demande à quoi on s’expose concrètement actuellement si on est ignorant de la chose.